Inleiding

In de webmail van Exchange Versie 2003 t/m Exchange Versie 2010 is een functionaliteit aanwezig die ervoor zorgt dat URL’s worden herleid via redir.aspx.. Deze redirect wordt standaard op een FortiGate Web filter als malicious gezien. Hierdoor is de gebruiker niet in staat links, die in E-mails staan te openen via de webmail interface.

De reden dat Microsoft deze functionaliteit erin heeft gezet, is dat deze versies gebruikmaken van z.g. DAV URL’s om informatie uit de store op te vragen.

Zo’n aanvraag ziet er ongeveer als volgt uit bij het openen van een email:

http://webmail.example.com/owa/gebruikersnaam/Inbox/Bericht.eml

Wanneer in dat bericht een URL zou staan naar bijv. http://www.microsoft.com en er zou op geklikt worden, dan is het mogelijk via http-referrer achterhalen wat de “vorige” pagina was. Hierdoor weet je de URL naar een mailbox van de gebruiker. Dat is uiteraard niet wenselijk en daarom heeft Microsoft een functionaliteit in de OWA omgeving ingebouwd, die voorkomt dat je op die manier “getrackt” kan worden.

Wanneer een gebruiker een E-mail opent met de volgende link http://www.microsoft.com, dan wordt de volgende functie geactiveerd:

http://servername.example.com/owa/bin/redir.asp?URL=http://www.microsoft.com

Er is in dit geval geen redirect en er zal geen URL te achterhalen zijn in de http-referrer header. Het effect is dat de URL in eerste instantie in de webbrowser wordt geopend, via de link die verwijst naar de “…/redir.aspx/…”. Exchange zal uiteindelijk als output de daadwerkelijke link teruggeven, zodat de browser de gevraagde webpagina kan openen.

Toestaan van OWA redirects op een FortiWeb

Om op een FortiWeb deze links toe te laten in de OWA omgeving, dienen we voor de betreffende “Server Policy” een modificatie te maken, voor het “Inline Protection” profiel op de FortiWeb.

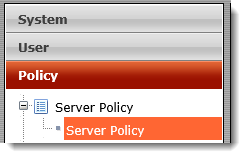

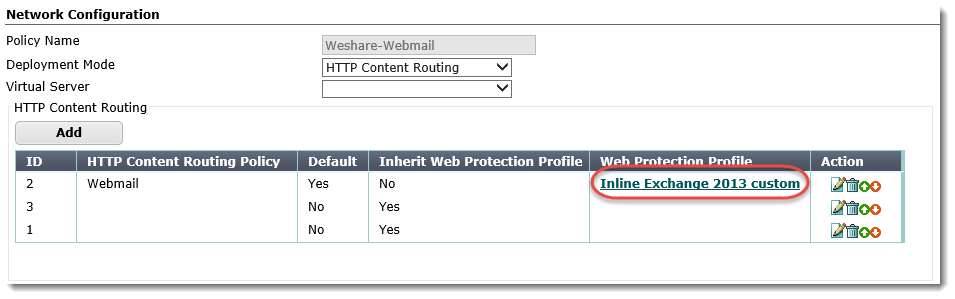

Login op de Webmail Gui en ga naar de module “Policy” en open [Server Policy] -> [Server Policy] in de tree.

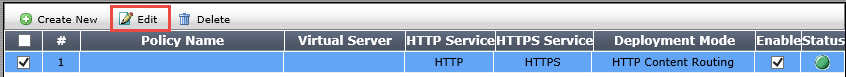

Selecteer de betreffende “Server Policy” en klik op (Edit)

Selecteer de betreffende “Server Policy” en klik op (Edit)

In de module “Policy” open [Web Protection Profile] -> [Inline Protection Profile] in de tree. Je kunt nu het huidige Profiel aanpassen. Beter is hiervan een ‘clone’ te maken en deze verder toe te passen. Deze laatste optie geeft je de mogelijkheid om snel en gemakkelijk terug te schakelen naar het oude profiel, mocht de wijzing toch niet het gewenste resultaat opleveren.

Note: In dit voorbeeld is reeds een ‘clone’ gemaakt van het profiel, waarop de benodigde aanpassingen zijn gemaakt.

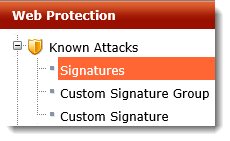

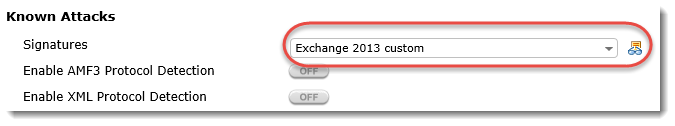

Ga nu naar de module “Web Protection” en open [Known Attacks] -> [Signatures] in de tree.

Maak wederom een ‘clone’ van het huidige gebruikte profiel en bewaar deze. Ga nu terug naar je net gekloonde “Protection profiel” en bewerk deze. Selecteer in dit profiel het nu net gekloonde signature en bewaar de aanpassingen.

Nu hebben we een gekloonde versie klaar staan van het “Protection Profile” en daaraan gelinkt een clone van de net gekloonde “Web Protection Signature”.

Ga nu wederom naar de Module “Web Protection” -> [Known Attacks] -> Signatures.

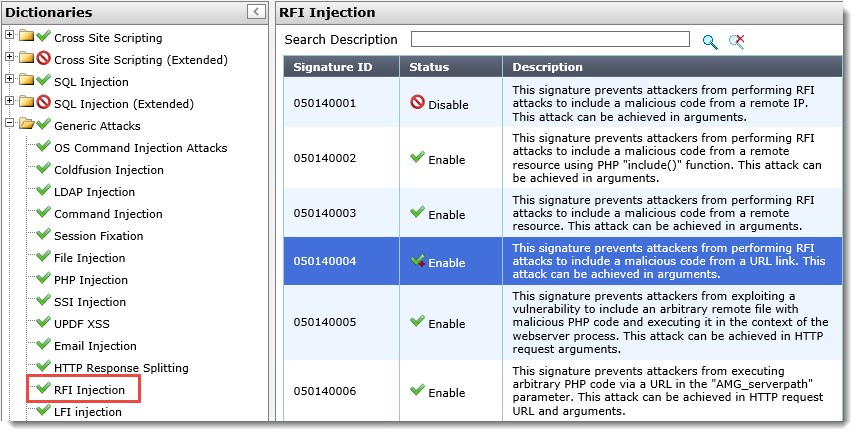

Selecteer je net gekloonde signature. Click op de knop “Edit Signatures”.

In het scherm ga je naar de folder “Generic Attacks” -> “RFI Injection”.

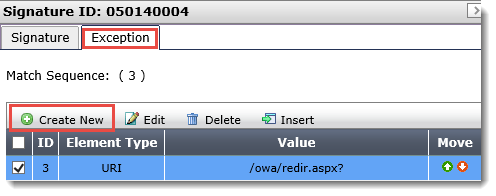

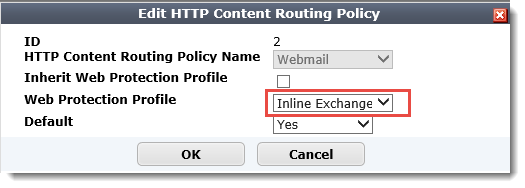

Selecteer de Policy met ID 050140004

Selecteer de Tab “Exception” en creëer een nieuwe exceptie.

Configureer de exceptie met de volgende parameters:

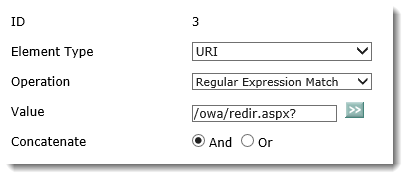

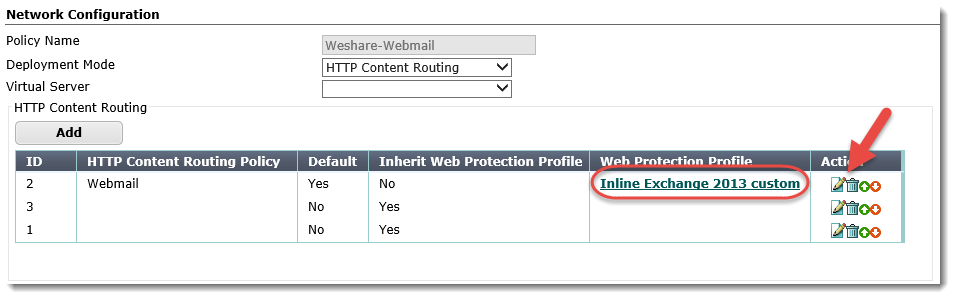

Bewaar de aanpassingen. Om nu te testen dienen we alleen nog de clone van het Protection Profile toe te wijzen aan de server policy. Selecteer je server en klik edit onder de module “Policy” -> [Server Policy] -> [Server Policy] in de tree. Pas nu het protection profiel aan voor de Webmail, met het net aangemaakte “Web Protection Profile”.

Klik Ok en nogmaals ok en test of de Hyperlinks in de Webmail nu worden toegelaten door het webfilter.ReferentiesYou Receive “The Page Cannot be Displayed” Result When You Click a URL in an E-Mail Message:

https://support.microsoft.com/en-gb/help/817312/you-receive-the-page-cannot-be-displayed-result-when-you-click-a-url-i

Exchange 2003 OWA and URL redirection:

https://blogs.technet.microsoft.com/exchange/2004/07/26/exchange-2003-owa-and-url-redirection

groups {

node0 {

system {

host-name FWNODE-0;

backup-router 192.168.200.1 destination [ 192.168.1.50/32 192.168.1.51/32 ];

services {

syslog {

host 192.168.1.51 {

source-address 192.168.200.10;

}

}

}

}

security {

log {

source-address 192.168.200.10;

}

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.168.200.10/24

}

}

}

}

}

node1 {

system {

host-name FWNODE-1;

backup-router 192.168.200.1 destination [ 192.168.1.50/32 192.168.1.51/32 ];

services {

syslog {

host 192.168.1.51 {

source-address 192.168.200.11;

}

}

}

}

security {

log {

source-address 192.168.200.11;

}

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.168.200.11/24

}

}

}

}

}

}

apply-groups ${node};

security {

log {

mode stream;

format sd-syslog;

stream LOGCOLLECTOR {

severity info;

format sd-syslog;

host {

192.168.1.51; port 514;

}

}

}

}

routing-options {

static {

route 0.0.0.0/0 next-hop 194.194.194.1;

route 192.168.0.0/16 next-hop 192.168.0.254;

route 192.168.1.50/32 next-hop 192.168.200.1;

route 192.168.1.51/32 next-hop 192.168.200.1;

}

}

De twee laatste statische routes, in combinatie met de backup-router instelling bij de groups, zorgt ervoor dat het beheerverkeer via het management VLAN bij de Space server en Log Collector komt. Verder is te zien dat de syslog en security logging naar de log-collector, ook via die route verloopt.

Met deze configuratie in het cluster, kan vervolgens binnen Security Director het cluster worden toegevoegd. Ga hiervoor naar Devices / Device Discovery. Maak een discovery-profile aan en kies bij target-type een IP range. Geef in de range als start-ip het fxp0 adres van de node 0 firewall (192.168.200.10 in dit voorbeeld) en als end-ip het adres van de node 1 (192.168.200.11). Vul aan met de juiste login gegevens voor ssh toegang naar het cluster, en start de job. Als het goed is, zal het cluster worden gedetecteerd en worden toegevoegd aan Security Directory.

Bij Devices staat het cluster dat verder opengeklapt kan worden, zodat beide nodes te zien zijn. Selecteer het cluster en met de rechtermuisknop kan er voor import worden gekozen. Security director zal dan de security policy van het cluster importeren.