FortiClient EMS heeft een functionaliteit om ZTNA tags toe te wijzen aan EMS clients, welke je vervolgens in je FortiGate security policy kan gebruiken

Deze ZTNA tagging kan gedaan worden op basis van onderandere

- Welke AD groep je lid bent (AD intergratie nodig).

- Of je FortiEDR hebt draaien of niet.

- Of je een critical vulnerability hebt of niet.

Verder zijn er nog meer opties die je kunt gebruiken, maar dit zijn de drie die we in dit voorbeeld gaan gebruiken. De ZTNA tags die hieruit komen kun je vervolgens toewijzen aan firewall policies.

Dit betekent dat we een werkplekken netwerk kan maken en elke user middels ZTNA tags meer of minder toegang krijgt tot het netwerk.

Zo kun je bijvoorbeeld clients welke kritieken veiligheidsproblemen hebben voorzien van een waarschuwingspagina wanneer deze naar internet verbinden, of toegang tot Interne bronnen toelaten wanneer FortiClient EMS is geïnstalleerd en het EDR proces actief is.

FortiClient EMS ZTNA tags

Laten we beginnen met het inrichten van FortiClient EMS. Zodra FortiClient EMS ingericht is, kunnen we die gaan koppelen met de FortiGate.

Authentication Server toevoegen (optioneel).

Om gebruik te kunnen maken van AD groepen in de tagging regels, heb je een Active Directory koppeling nodig. Deze optie kan je vinden onder Administration -> Authentication Servers.

Nadat je de Authentication Server hebt toegevoegd, kunnen de groepen terug gevonden worden onder User Management -> Authorized User Groups.

ZTNA tagging rules aanmaken

Onder Zero Trust Tags -> Zero Trust Tagging Rules hebben we de optie Add (rechts bovenin).

Hiermee kunnen we een ZTNA tagging rule aanmaken.

De optie “Tag Endpoint As” is een uitklap optie, maar je kan daar ook wat neerzetten en op enter drukken. Hiermee maak je een nieuwe eigen ZTNA tag aan.

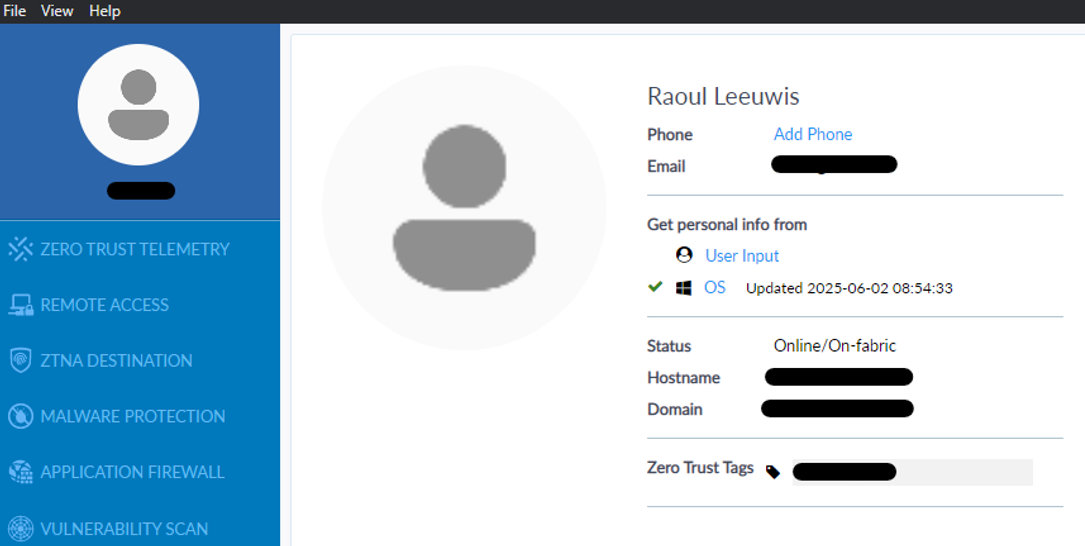

Je kunt meerdere regels toepassen, bij de Zero Trust Tag Monitor kun je zien of de tagging goed plaatsvind. Dit kan je terug vinden onder Zero Trust Tags -> Zero Trust Tag Monitor.

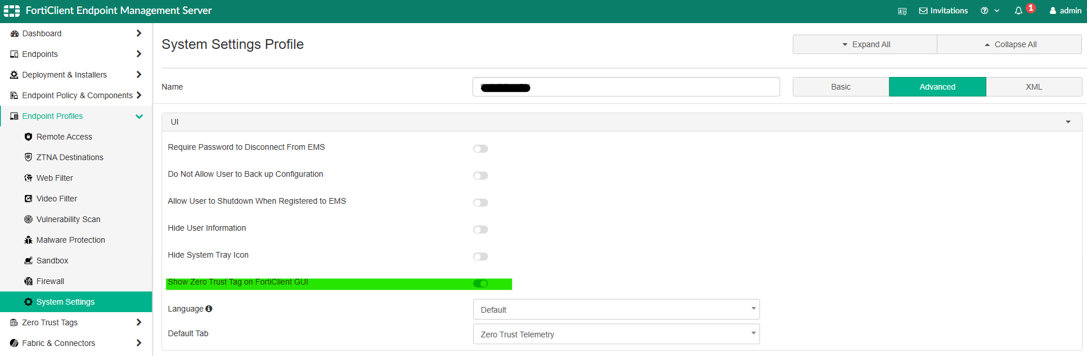

De ZTNA tags kan je ook in FortiClient op de Endpoint terug vinden als je de optie hiervoor aanzet op FortiClient EMS. Deze optie is te vinden onder Endpoint Profiles -> System Settings -> Advanced.

FortiClient EMS koppelen aan FortiGate

De FortiClient EMS is zo goed als klaar, nu moeten we deze koppelen aan de FortiGate.

FortiClient EMS Certificaat importeren

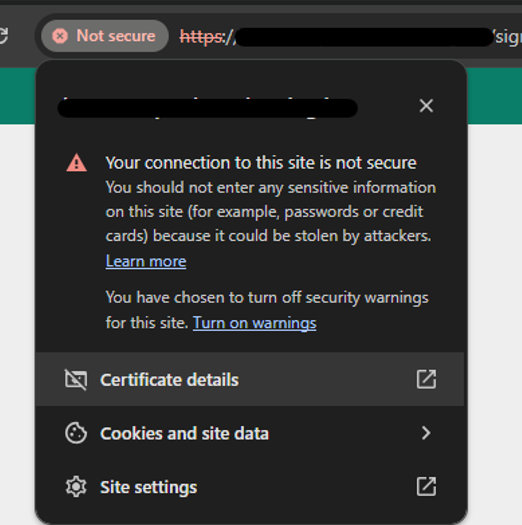

De FortiGate controlleert de certificaat van de FortiClient EMS, maar standaard wordt deze niet vertrouwd, dit certificaat gaan we daarom van de EMS exporteren en daarna importeren op de FortiGate.

Ga naar de GUI van je FortiClient EMS en in exporteer je CA certificaat via je browser.

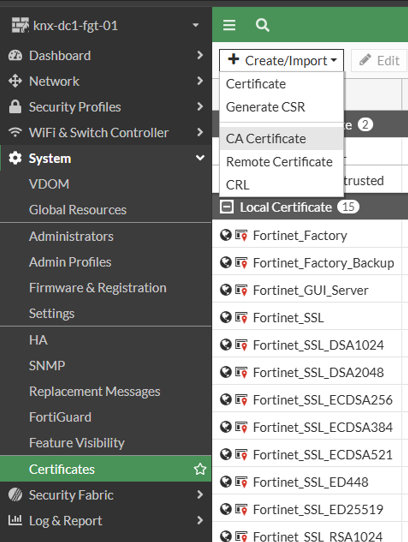

Vervolgens gaan we de CA Certificaat importeren op de FortiGate.

FortiClient EMS koppelen

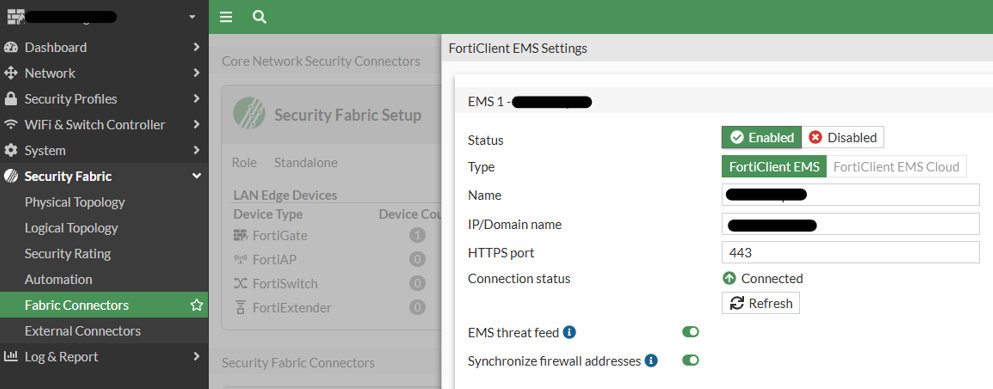

We hebben het certificaat geïmporteerd en nu is het tijd om FortiClient EMS te koppelen.

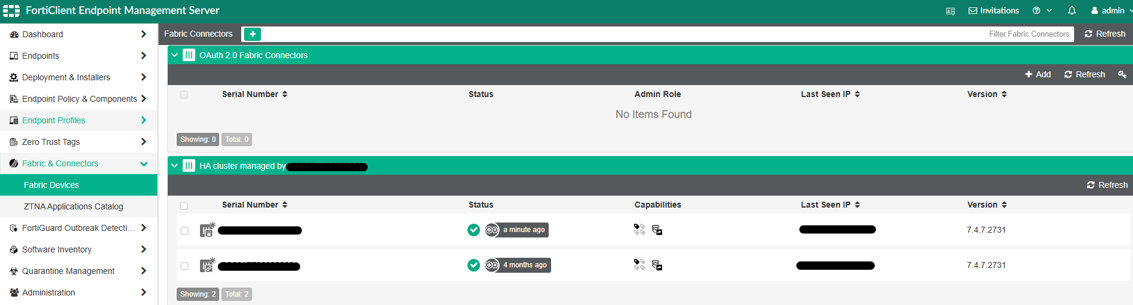

Dit kun je doen via Security Fabric -> Fabric Connectors.

Tijdens het koppelen wordt er nog gevraagd om in te loggen op FortiEMS.

FortiGate ZTNA feature aanzetten

Standaard staat ZTNA uit in de Feature Visibility, deze setting moeten we dus aanzetten onder System -> Feature Visibility.

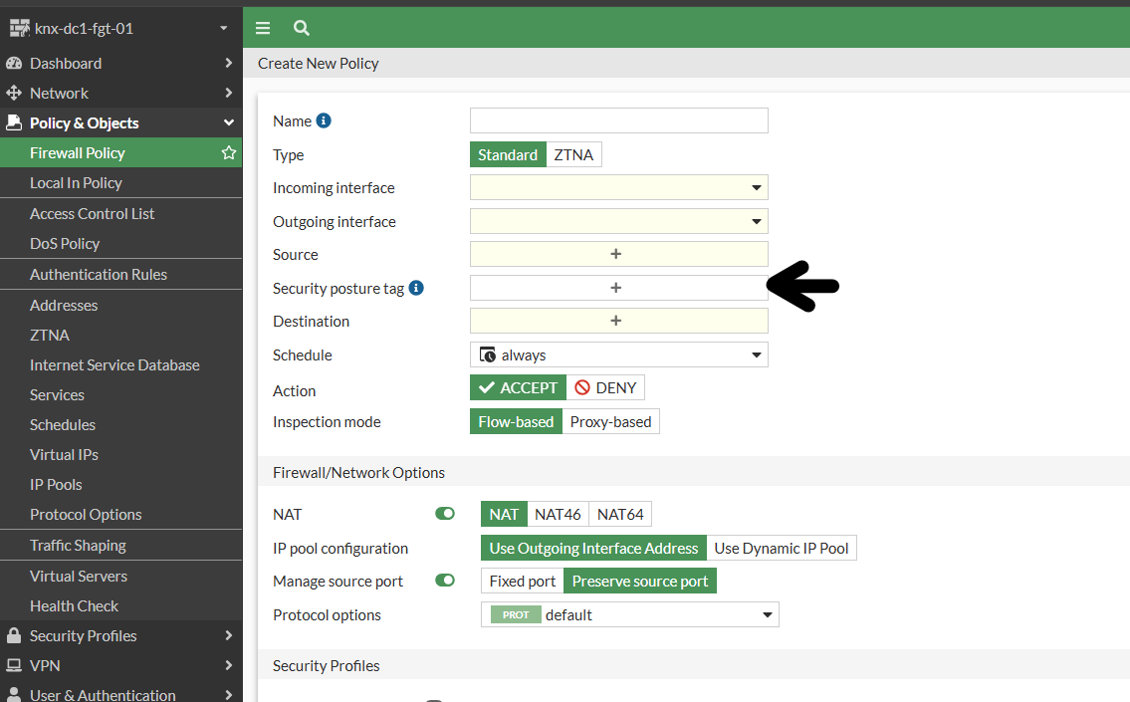

Hierna worden de ZTNA tags zichtbaar onder Policy & Object -> ZTNA -> Security Posture Tags.

ZTNA tags gebruiken in een firewall policy

In de firewall policy hebben we de optie “Security posture tag”. Hier kunnen we onze ZTNA tag invullen en dan matched de policy alleen met de clients die de ZTNA tag bevatten.

Limitaties en extra opties

Korte samenvatting van een issue en extra optie waar we tegen aan gelopen zijn.

IPv4 en IPv6

De optie om ZTNA tags in een firewall policy te gebruiken is helaas gelimiteerd tot IPv4 en werkt dus niet met IPv6.

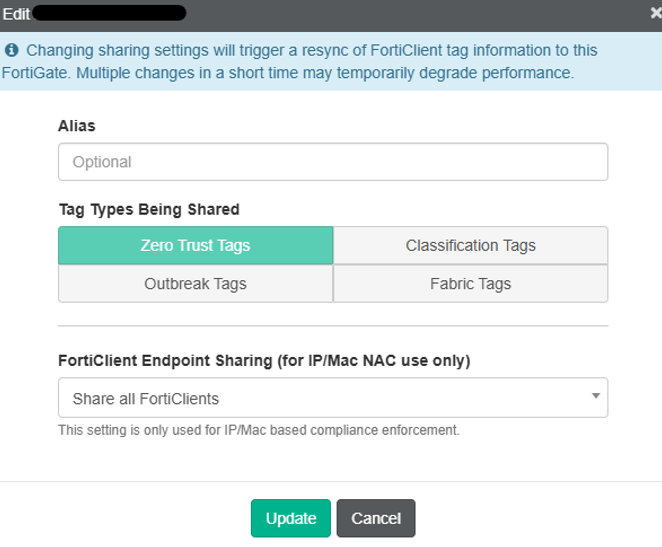

FortiClient EMS Endpoint Sharing

De FortiGate en FortiClient EMS kijken standaard of de client ook op de FortiGate aangesloten zit.

Als we op een remote site een client hebben en we willen dat die client matched met een ZTNA tag die leeft op bijvoorbeeld de Datacenter/Head Office, dan wordt dat standaard niet toegelaten. Hiervoor moeten we wat extra instellingen wijzigen op de FortiClient EMS.

Op de FortiClient EMS staan deze instellingen onder Fabric & Connectors -> Fabric Devices.

Je krijgt hier de gekoppelde FortiGate te zien en deze kunnen we aanpassen.

In dit voorbeeld is deze gezet op ‘Share all FortiClients’.