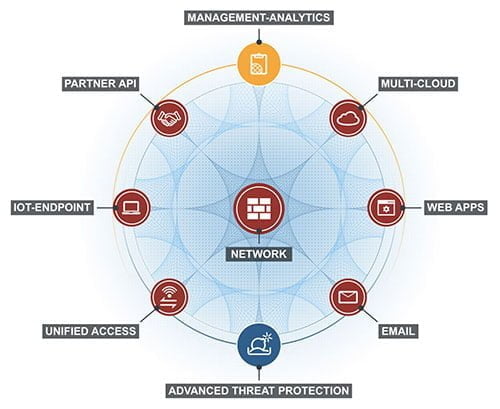

De explosieve groei van netwerken – datacenters, LAN, LTE / 5G, OT, CASB, SASE en WAN – blijft de perimeters uitbreiden en versplinteren. En nieuwe mogelijke bronnen van bedreigingen, zoals thuisnetwerken, off-net-apparaten en digitale toeleveringsketens, vereisen dat organisaties tegelijkertijd op meerdere fronten een cyberoorlog aangaan. Terwijl sommige van deze nieuwe omgevingen, die bescherming nodig hebben, aan strenge eisen moeten voldoen, genieten andere een niveau van vertrouwen, dat ze niet verdienen maar waardoor ze onder de radar blijven.

Gezien het innovatietempo is er in alle gevallen zelden genoeg tijd om ze onderdeel te maken van een samenhangende of alomvattende beveiligingsstrategie. In feite introduceert bijna 80% van de organisaties innovaties sneller dan ze kunnen beveiligen tegen cyberaanvallen. En wanneer beveiliging ad hoc wordt ingezet om te proberen bij te blijven, creëert de daaruit voortvloeiende wildgroei aan leveranciers en oplossingen complexiteit, die de zichtbaarheid verder beperkt en de controle beperkt.

Dit vormt veel meer dan alleen een management- of logistieke uitdaging.

Cybercriminelen besteden tijd en energie aan het zoeken naar nieuwe manieren om beveiligingscontroles te omzeilen, netwerken te infiltreren en hun doelstellingen te bereiken. Om dit te doen, worden hun aanvallen steeds verfijnder. Nieuwe aanvallen richten zich, simultaan, op verschillende netwerk facetten om hun aanvalsmethoden te verhullen en de gemakkelijkst zwakke schakels in de beveiligingsketen te identificeren. Sommige maken zelfs gebruik van cloud computing-bronnen om polymorfe aanvalssequenties op snelle schaal en met volledige automatisering te leveren. Maar weinig gedistribueerde netwerken, die afhankelijk zijn van traditioneel geïsoleerde hardware, zijn in staat om dit soort bedreigingen te zien, laat staan tegen te gaan.

Traditionele beveiligingsoplossingen en -strategieën werken niet

De uitdaging is dat de losgekoppelde en geïsoleerde beveiligingstools, die zijn ingevoerd om snel uitbreidende en vermenigvuldigende netwerken te beveiligen, niet samenwerken. Deze oplossingen zorgen voor hiaten in de beveiliging en prestaties die het onmogelijk maken om geavanceerde en gedistribueerde aanvallen effectief te zien en erop te reageren. En zelfs als een beveiligingsteam toevallig een lopende aanval tegenkomt en genoeg middelen kan inzetten om deze af te weren, is er geen manier om die informatie te bewaren om de volgende aanval af te weren.

De reden dat dit gebeurt, is omdat veel van de digitale innovatie die wordt ingevoerd, stukje bij beetje wordt ingezet, wat betekent dat er geen uniforme beveiligingsstrategie of -kader is om dingen bij elkaar te houden. In plaats daarvan hebben de meeste organisaties een breed scala aan geïsoleerde beveiligingstools verzameld, die zijn ontworpen om een specifieke functie te bewaken of om één segment van het netwerk afzonderlijk te beschermen. Hierdoor blijven overbelaste beveiligingsteams verantwoordelijk voor het correleren, identificeren en handmatig reageren op de volledige reeks aanvallen. Maar vertrouwen op mensen om aanvallen, die vaak in microseconden kunnen worden gemeten, te zoeken en erop te reageren, is een recept voor een ramp. Het is een deel van de reden, waarom er in de laatste zes maanden van 2020 een verzevenvoudiging van het aantal ransomware aanvallen was.

Oplossingen en hybride implementatie van hardware, software en “X-as-a-Service ” -modellen hebben het handhaven van netwerkbrede zichtbaarheid en consistente beleidsuitvoering vrijwel onmogelijk gemaakt, laat staan het onderhouden en bewaken van de verschillende bestaande beveiligings- en netwerkoplossingen. Het is nog minder effectief geworden doordat cybercriminelen meer geavanceerde aanvalsstrategieën ontwikkelen, die zijn ontworpen om deze beperkingen uit te buiten, samen met nieuwe, innovatieve Cybercrime-as-a-Service-strategieën, die de effectiviteit en het aantal aanvallen vergroten.

Begin met een fabric – vijf basisprincipes voor een effectief security ontwerp

Organisaties lopen steeds meer achterop als het gaat om het leveren van krachtige en veilige gebruiker-naar-applicatie-verbinding, die nodig zijn in de huidige tijd. En als ze dat wel kunnen, kan de aanpak meestal niet opschalen. De keuzes zijn dan vaak om de zaken te vertragen of om meer complexiteit – en risico’s – in het netwerk te introduceren.

De benadering van netwerkbeveiliging moet evolueren. Hier zijn vijf fundamentele principes en praktijken, die elke organisatie moet overwegen, willen ze proberen de huidige beveiligingsuitdagingen voor te blijven:

1. Om controle over elk deel van het netwerk te krijgen en te behouden, is een uniforme beveiligingsstructuur nodig. Het moet het gedistribueerde en evoluerende netwerk kunnen overspannen om bedreigingen te detecteren, gegevens te correleren en beleid naadloos af te dwingen. Dit gaat niet over het selecteren van één leverancier. Het gaat erom de juiste leveranciers te kiezen. Dit betekent dat prioriteit moet worden gegeven aan die leveranciers die Application Programming Interfaces (API’s) en gemeenschappelijke standaarden gebruiken om interoperabiliteit te ondersteunen – vooral die leveranciers, die het mogelijk maken om beleidsbeslissingen, buiten hun oplossing, te nemen.

2. Geïmplementeerde beveiligingsoplossingen moeten ook toegang hebben tot gemeenschappelijke datasets over alle netwerkonderdelen, endpoints en clouds, verrijkt met real-time wereldwijde en community-dreigingsinformatie die vanuit elk deel van de organisatie wordt gedeeld. Netwerken, endpoints en clouds vormen een gemeenschappelijk intelligentiekader dat holistische analyses van de beveiligings- en prestatiestatus mogelijk maakt, opkomende bedreigingen identificeert en een uniforme reactie binnen de hele organisatie mogelijk maakt.

3. Een geïntegreerd beveiligingsraamwerk moet geavanceerde gegevensanalyse ondersteunen en mogelijk maken, gecombineerd met de mogelijkheid om automatisch nieuwe beveiligingen te creëren gedurende de volledige aanvalscyclus, wanneer die analyses voorheen onbekende bedreigingen detecteren. Dit systeem zou ook in eenvoudigere omgevingen autonoom moeten kunnen functioneren. En het moet worden gekoppeld aan uitgebreide detectie en respons (XDR), beveiligingsinformatie en gebeurtenisbeheer (SIEM), en beveiligingsorkestratie, automatisering en respons (SOAR) -oplossingen voor steeds geavanceerdere Network Operations Center (NOC) en Security Operations Center (SOC) omgevingen.

4. Deze beveiligingsstructuur moet ook in staat zijn om snel een gecoördineerde dreigingsreactie te lanceren in het hele ecosysteem, op het moment dat een dreiging wordt gedetecteerd. Dit verbreekt de aanvalssequentie, voordat de doelstellingen kunnen worden gerealiseerd. Door gebruik te maken van machine learning (ML) en kunstmatige intelligentie (AI) gekoppeld aan dynamisch gegenereerde playbooks, is dit mogelijk zonder vertraging of menselijke fouten.

5. Omdat verandering de enige constante is in de digitale wereld van vandaag, moet een beveiligingsstructuur dynamisch zijn, wat betekent dat het moet worden ontworpen om op te schalen naarmate het netwerk dat het beveiligt zich ontwikkelt en zich aanpast. Dit vereist een diepgaande integratie tussen beveiliging en de netwerkcomponenten en -functies, zodat organisaties continu kunnen innoveren en netwerken en operationele ecosystemen kunnen uitbreiden zonder vertraging in bescherming.

Een op een Security Fabric gebaseerde beveiligingsstrategie begint met convergentie, maar is afhankelijk van integratie

Uiteindelijk is beveiliging slechts zo goed als de mogelijkheid om brede zichtbaarheid en realtime granulaire controles te bieden in het steeds complexere en steeds evoluerende netwerk van vandaag. Het verminderen van complexiteit is de eerste stap om dat te bereiken. Alleen dan zijn geavanceerde analyses, correlatie van bedreigingen, dynamisch aanpassingsvermogen en geïntegreerde reactie op bedreigingen mogelijk.

En die functies, gecombineerd met brede inzetbaarheid, diepe integratie tussen beveiligingstools en tussen beveiliging en het netwerk, en dynamische automatisering aangevuld met AI, zijn de kenmerken van elk beveiligingssysteem dat de huidige dynamische netwerken en verbonden ecosystemen kan verdedigen.