Tot voor kort verliepen de meeste operationele technologische (OT) processen via geïsoleerde netwerken, met specifieke protocollen. Dit was een eenvoudige zaak van fysieke beveiliging. De scheiding van het OT-netwerk, met al het andere – de zogenaamde air gap -, maakte het gemakkelijk om de grote problemen op het gebied van cyberbeveiliging te negeren, waarmee datacenters en bedrijfsnetwerken te maken hadden.

In het afgelopen decennium zijn OT-protocollen steeds meer ingekapseld in routable protocollen op internetbasis (bv, Transmission Control Protocol [TCP]/Internet Protocol [IP]). Industriële netwerken convergeren nu ook steeds vaker met een IT-netwerk.

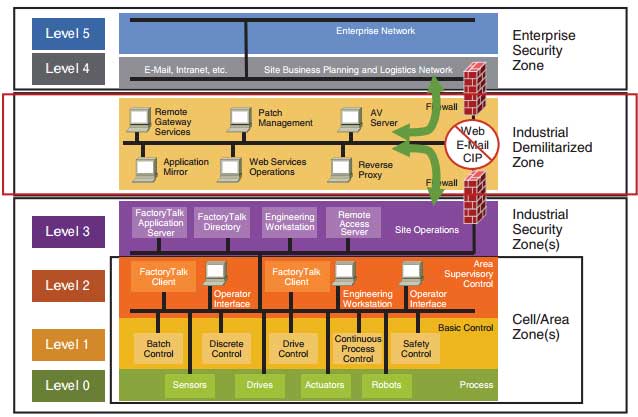

IIoT, draadloos, 5G en andere trends hebben gevolgen voor OT-omgevingen, die vaak gebouwd zijn op de Purdue Enterprise Reference Architecture (PERA). Dit model beschrijft een hiërarchische reeks niveaus voor toepassingen en controles. De niveaus 0, 1, en 2 (de procesbesturingszone) definiëren fysieke processen, sensoren, actuatoren en gerelateerde instrumentatie, alsmede de systemen die toezicht houden op deze implementaties. Niveau 3 (de bedienings- en besturingszone) beschrijft de algehele productieactiviteiten in meerdere processen. Samen vormen deze niveaus een OT-omgeving. De niveaus 4 en 5 staan gezamenlijk bekend als de bedrijfszone, die bestaat uit IT-systemen en -toepassingen van de onderneming.

Dit oorspronkelijke Purdue-model, dat stamt uit het begin van de jaren negentig, anticipeerde niet op IIoT, draadloze – of cloudconnectiviteit. Terwijl de fysieke proces-, verrichtings-, en controlezones nog steeds gescheiden moeten zijn van de bedrijfs- en logistieke zone, verdwijnt de traditionele airgap. Een gedemilitariseerde zone met een netwerk firewall wordt nu ingesteld, om ze uit elkaar te houden. Tussen deze zones moet nu echter een steeds grotere hoeveelheid informatie worden doorgegeven. Als in- en uitgaande gegevensstromen naar OT-systemen toenemen, neemt ook de blootstelling aan bedreigingen toe.

Tegelijkertijd hebben zich andere technologische verschuivingen voorgedaan, zoals de miniaturisatie van sensoren, sensoren en besturingen en de toepassing van kunstmatige intelligentie (AI) om de enorme hoeveelheden gegevens, die door OT-systemen worden aangeleverd, te helpen interpreteren.

Veel industriële gereedschappen en apparaten hebben nu ingebouwde draadloze connectiviteit, waardoor procesgegevens en telemetrie rechtstreeks kunnen worden geüpload naar bedrijfsinformatiesystemen of waardoor onderhoudsgegevens rechtstreeks aan de fabrikant van het systeem doorgegeven worden. Deze connectiviteit van veel verschillende soorten apparaten, via het internet, staat bekend als het internet der dingen (IoT). Wanneer IoT-apparaten zich binnen de perimeter van een OT-omgeving bevinden, worden ze meestal het industriële internet der dingen (IIoT) genoemd.

Vanuit het oogpunt van veiligheid is draadloze connectiviteit misschien wel het belangrijkst, omdat dit een rechtstreekse verbinding heeft met het internet. Hierdoor worden traditionele OT-netwerkverbindingen omzeild. Met de algemene uitrol van 5G-technologie is dit proces, van het omzeilen van de traditionele Purdue-niveaus, alleen maar gaan versnellen

Ongeacht de technologische overeenkomsten en verschillen tussen IoT en IIoT, moeten beide infrastructuren worden beschermd tegen cyberrisico’s en moeten ze een minimale basisbeveiligingsimplementatie hebben, volgens industrienormen en beste praktijken.

Beveiliging van het IIoT

Hoewel IT- en OT-netwerken naar elkaar toe beginnen te groeien, hebben ze nog steeds veel verschillende kenmerken, wat betreft de manier waarop ze werken en het verkeer dat ze afhandelen. Deze verschillen zijn van invloed op de manier, waarop ze in het kader van een beveiligingsstrategie moeten worden behandeld. Vergelijk bijvoorbeeld eens de aard van het verkeer dat door IT- en OT-netwerken stroomt:

IT-netwerken: In een IT-omgeving zijn er veel verschillende gegevensstromen. De communicatiegegevensstromen, die van een typisch IT-eindpunt uitgaan, leggen een relatief grote afstand af. Ze doorkruisen vaak het netwerk, via lagen van switches, en komen uiteindelijk terecht bij een reeks lokale of externe servers, waarmee ze rechtstreeks verbinding kunnen maken. Gegevens in de vorm van e-mail, bestandsoverdracht of printdiensten zullen waarschijnlijk allemaal hun weg vinden naar het centrale datacentrum, waar ze worden beantwoord of acties in gang zetten in meer lokale diensten, zoals een printer. In het geval van e-mail of surfen op het web initieert het eindpunt acties, die de grenzen van het bedrijfsnetwerk verlaten en mogelijk de aarde rondreizen.

OT-netwerken: In een OT-omgeving (niveaus 0-3) zijn er doorgaans twee soorten operationeel verkeer. Het eerste is lokaal verkeer, dat binnen een specifiek pakket of gebied kan blijven, om lokale monitoring en closed-loop controle mogelijk te maken. Dit is het verkeer, dat wordt gebruikt voor real-time (of bijna-realtime) processen en dat de procescontroleniveaus niet hoeft te verlaten. Het tweede type verkeer wordt gebruikt voor monitoring en controle van gebieden of zones of het totale systeem. SCADA-verkeer is hier een goed voorbeeld van, waarbij informatie over apparaten op afstand of samenvattende informatie van een functie op systeemniveau wordt gedeeld, zodat de bedieners kunnen begrijpen hoe het systeem als geheel, of delen daarvan, functioneren. Op basis van deze informatie kunnen zij dan passende besturingscommando’s uitvoeren.

Voor de beveiliging van IIoT-omgevingen kunnen dus een aantal van dezelfde cyberbeveiligingsstrategieën uit de IT worden gebruikt. Er zijn echter duidelijke specifieke kenmerken van OT-omgevingen en IIoT in het bijzonder, waarmee rekening moet worden gehouden.

- Beheer van activa

- Zichtbaarheid en controle van toepassingen

- Inbraakdetectie en -preventie

- Netwerktoegangscontrole (NAC)

- Netwerksegmentering en microsegmentering

- Bescherming van signaalverkeer

- Bescherming van het IoT-platform

- Registratie en bewaking

1. Beheer van activa

De beveiligingsoplossingen voor deze doelstelling, die van toepassing zijn op activa op alle niveaus van het PERA-model en die via het netwerk kunnen worden gesondeerd en geïdentificeerd, omvatten firewalls van de volgende generatie (NGFW’s), netwerktoegangscontrole (NAC), en een platform voor logboekbeheer en -analyse.

2. Zichtbaarheid en controle van toepassingen

Dit omvat apparaat identificatie en controle van protocollen en applicatietypes, inclusief het beperken van welke apparaten bepaalde protocollen kunnen gebruiken of kunnen communiceren met specifieke applicaties.

3. Inbraakdetectie en -preventie

IIoT-apparaten zijn de eerste kandidaten voor een aanval, vooral vanwege hun vermogen om meerdere lagen van het Purdue-model te “kortsluiten”. Hoewel de beperkte functionaliteit van IIoT-apparaten de waarschijnlijkheid van kwetsbaarheden vermindert, kan de aangepaste ontwikkeling van IIoT-functionaliteiten bugs introduceren. Het voorkomen van inbraken vereist de mogelijkheid om exploits, verkenningen en fuzzing-aanvallen te detecteren en te blokkeren. Virtuele patching en detectie van inbreuken kunnen ook hier helpen.

4. Netwerktoegangscontrole (NAC)

De wijze waarop NAC wordt ingezet, verschilt per type netwerk. De eenvoudigste vorm van NAC wordt bereikt door het 802.1X-netwerkauthenticatieprotocol in te schakelen op ondersteunde IIoT-middelen. Beveiligde draadloze toegangspunten kunnen draadloze netwerken veilig houden, en een geschikt netwerkbeleid kan externe toegang door derden beveiligen. Multi-factor authenticatie (MFA) kan ook de toegang op afstand aanvullen.

5. Segmentering en microsegmentering van netwerken

Segmentering en microsegmentering bieden de essentiële methoden om industriële netwerken op te splitsen in fysieke of virtuele veilige zones. Segmentering wordt meestal uitgevoerd tussen LAN’s (Local Area Networks) of WAN’s (Wide Area Networks). Microsegmentatie daarentegen wordt uitgevoerd binnen de LAN’s. In industriële netwerken kunnen netwerksegmenten verschillende industriële LAN’s of WAN’s omvatten, en netwerkmicrosegmenten kunnen verschillende industriële controllers en hosts omvatten, zoals RTU’s, HMI’s, enz.

6. Bescherming van signaalverkeer

Naarmate 5G-technologieën rijper worden, zullen cellulaire toegangsnetwerken steeds vaker voorkomen in industriële netwerken. Als er grote aantallen IIoT-eindpunten zijn in verhouding tot de hoeveelheid overgedragen gegevens, kan dit een risico vormen op signaleringsstormen – hetzij opzettelijk (als gevolg van een cyberaanval) of onopzettelijk (als gevolg van een apparaatstoring).

7. Bescherming van het IoT-platform

Aangezien signalering en data meestal door een of meer IoT-platform nodes gaan, hebben deze nodes bescherming nodig. Het traditionele IoT-model plaatst het platform in de cloud. Maar voor IIoT kan de round-trip tijd tussen apparaten en cloud te lang zijn, en kan de betrouwbaarheid van de cloudverbinding onvoldoende zijn. Bovendien kan het verzenden van gegevens naar de cloud extra veiligheidsrisico’s inhouden. Oplossingen, die zijn voorgesteld door het 3rd Generation Partnership Project (3GPP), zijn onder meer een multi-access edge (MEC)-architectuur of een privé 5G-netwerk.

8. Logging en monitoring

Gecentraliseerde logging en monitoring maken observatie van het gehele IIoT-ecosysteem vanuit één punt mogelijk, meestal een beveiligings- of netwerkoperationscentrum (SOC of NOC). Dit moet de mogelijkheid omvatten om basislijnen te bepalen of te configureren en toegang te verlenen tot logs en gebeurtenissen, die het gevolg zijn van afwijkingen van deze basislijnen of de detectie van kwaadaardige activiteiten. Afhankelijk van de operationele structuur van de IIoT-organisatie, kunnen maatregelen voor logging en monitoring worden opgenomen in de kanalen tussen PERA-niveaus 2 en 3, tussen niveaus 3 en 4, of in niveau 5.

Vooruitgang

Productieomgevingen ondergaan enorme transformaties, als gevolg van draadloze, 5G- en IIoT-technologieën. Deze veranderingen luiden een nieuw tijdperk van flexibiliteit, productiviteit en controle in, voor OT-gebaseerde organisaties. Tegelijkertijd openen deze innovaties nieuwe aanvalsvectoren voor personen, die interesse hebben in deze kritieke aspecten van zakelijke en openbare infrastructuren. Hoewel de normen voor het ontwerpen en beschermen van deze infrastructuren zich blijven ontwikkelen, kunnen operations- en securitymanagement niet simpelweg wachten op een eindresultaat.

In IIoT-implementaties worden gegevens niet langer beperkt door traditionele Purdue-hiërarchieën, en in feite bevinden gegevens zich niet langer volledig binnen de onderneming. Het Purdue-model kan in deze omgevingen als achterhaald worden beschouwd. Dit komt doordat niveau 3 steeds meer een tussenlaag wordt, die zowel OT- als IT-componenten omvat. In deze nieuwe architectuur is de IIoT-gateway een kritisch beveiligingsprobleem geworden, omdat een geslaagde aanval en inbreuk op de beveiliging van de gateway, de hele OT-infrastructuur in gevaar kan brengen.

Daarom heeft het Cyber Security Agentschap van de Europese Unie (ENISA), een herziene versie van het Purdue-model voorgesteld, waarin een Level 3 Industrial IoT (IIoT)-platform wordt erkend, dat rechtstreeks communiceert met Level 1 IIoT-apparaten.

De dreigingen zijn vandaag reëel. Het is daarom van cruciaal belang om een flexibele beveiligingsinfrastructuur op te zetten met elementen, die mee kunnen evolueren met de huidige veranderende bedrade en draadloze OT-omgevingen. Wijziging of afstappen van het Purdue-model betekent niet noodzakelijk, dat wordt afgestapt van ICS-beveiliging, maar wel dat op elk niveau opnieuw moet worden nagedacht over cyberbeveiliging, en zelfs niveaus moeten worden heroverwogen.

Heeft u vragen naar aanleiding van bovenstaande of wil u weten wat SolidBE voor de security van uw organisatie kan betekenen, neem dan contact met ons op.

- Email: info@solidbe.nl

- Telefoon: 088 88 99 000