Wanneer je een Fortigate firewall hebt, en een FortiSwitch gekoppeld via FortiLink, dan is de switch meestal gekoppeld aan het root vdom. Dankzij de FortiLink connectie kan je de poorten van de switch heel eenvoudig toekennen aan specifieke VLANs. Echter, dat werkt alleen voor de VLAN’s die in hetzelfde VDOM zitten, dus meestal alleen de VLANs van het root VDOM.

Hoe kan je dan een VLAN van een ander VDOM toekennen aan een switchport? Fortinet heeft hier zelf een document voor gemaakt: https://docs.fortinet.com/document/fortiswitch/7.0.0/devices-managed-by-fortios/801172/multitenancy-and-vdoms

Het komt er op neer dat er een “export-to” wordt aangepast op de switchport. Dit moet echter met de command-line interface gebeuren. Naar mijn idee ga je dan de voordelen van de FortiLink teniet doen. Bovendien zijn er vele interessante en essentiële zaken die niet meer correct functioneren op deze poorten, zoals MCLAG en Spanning-tree (!)

Een betere oplossing zou zijn om de VLAN interface en de IP interface van elkaar te scheiden. De VLAN interface is dan in het root VDOM, maar het bijbehorende IP interface kan in een ander VDOM zitten. Dit is op te lossen door gebruik te maken van emac-vlan interfaces.

Hoe doe je dit dan?

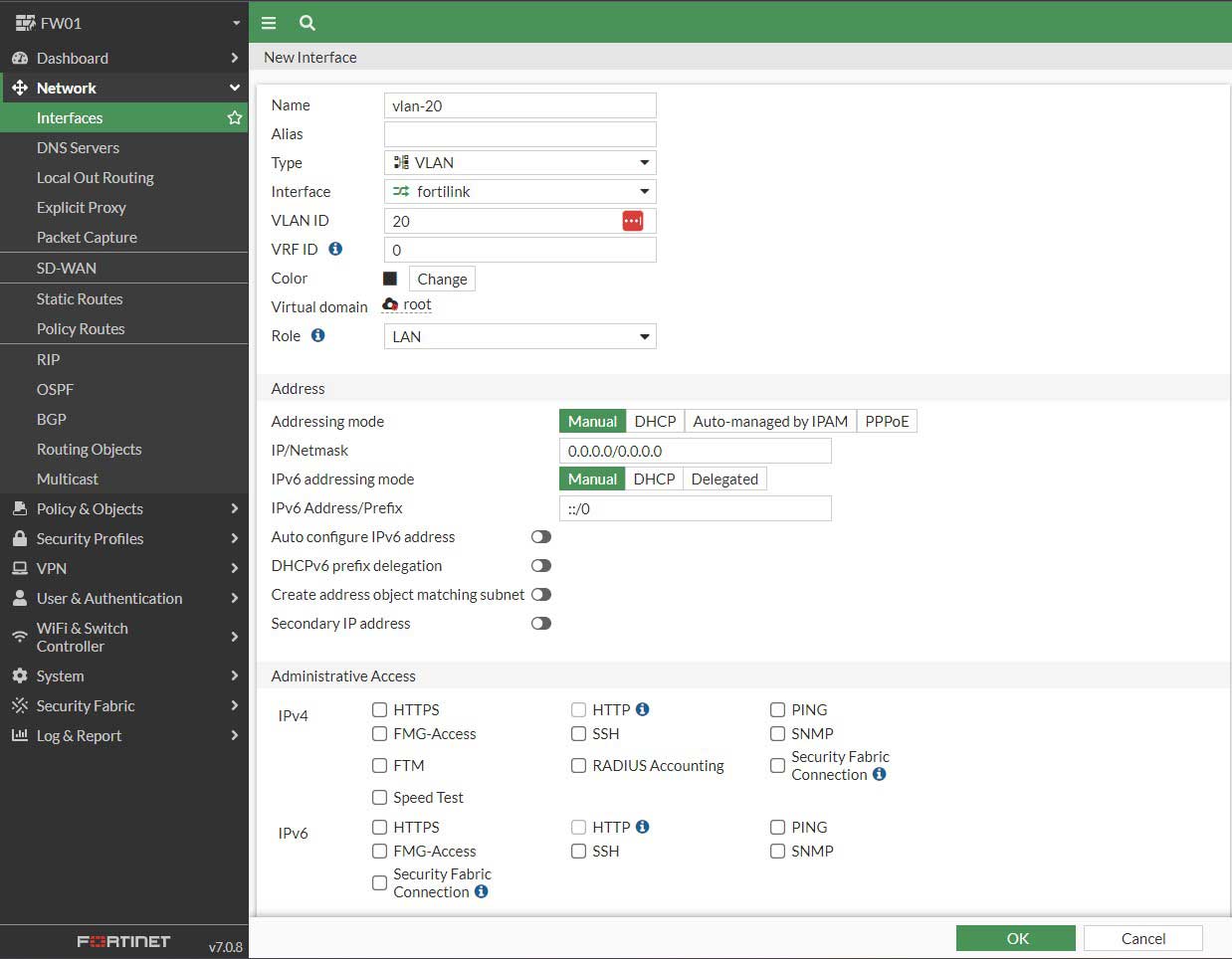

- Je maakt in het root VDOM een VLAN interface met een handige naam, bijvoorbeeld vlan-20

- Laat alle IP gerelateerde zaken default of leeg. Het enige wat van belang is, is het vlan-id Zie ook afbeelding 1.

- Ga vervolgens naar de global configuratie modus

- Maak een nieuwe interface aan van het type emac-vlan, en koppel de interface aan vlan-20. Let hierbij goed op dat je de nieuwe interface aan het juiste VDOM toekent.

- Vul hier de normale IP gegevens in van de interface. Zie afbeelding 2.

Vanuit het root vdom kan je vervolgens bij de FortiSwitch Ports poorten toekennen aan vlan-20.

Er zijn een aantal beperkingen op deze constructie. Een belangrijke is de DHCP server configuratie: op het emac-vlan, waar het IP configuratie op staat, is het niet mogelijk om een DHCP server te configureren. Op de vlan-20 interface kan alleen een DHCP-Relay worden geconfigureerd.

Wat ook van belang is voor het verkeer over de emac-vlan interface, is dat het verkeer allemaal door de CPU wordt afgehandeld.

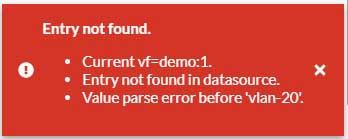

In sommige gevallen kan het gebeuren dat er een foutmelding optreed wanneer het emac-vlan wordt aangemaakt. Dit lijkt gerelateerd aan de firmware van de FortiSwitch. Onderstaande melding kreeg ik toen ik een emac-vlan aan wilde maken op een fortilink interface bij een FS108D switch.

Achtergrond informatie:

Emac-vlan interfaces zijn bedoeld om meerdere VDOM interfaces gebruik te laten maken van hetzelfde vlan. Er wordt dan een uniek MAC adres gemaakt voor een emac-vlan interface, waardoor er geen MAC-adres conflict ontstaat tussen de verschillende VDOMs. Zie ook de documentatie van Fortigate hierover : https://docs.fortinet.com/document/fortigate/7.0.8/administration-guide/212317/enhanced-mac-vlans