FortiDeceptor als agentloos deceptie-platform: vroege detectie en bestrijding van aanvallen in IT, OT en cloud

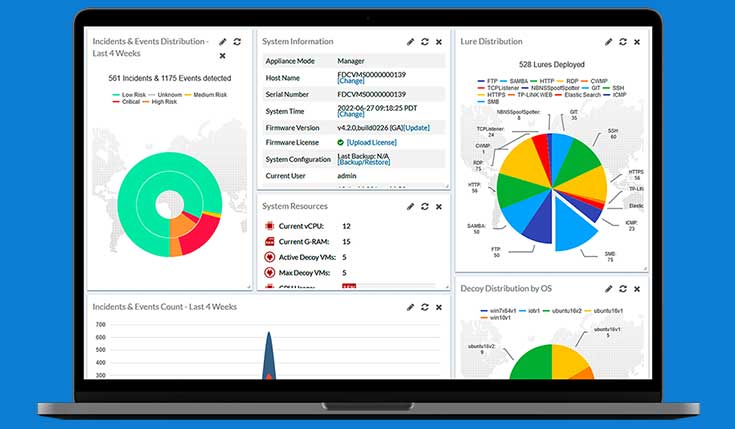

Deceptie technologie voegt een proactieve laag toe aan uw beveiliging: door realistische maar valse systemen, data en referenties te plaatsen, verleidt u indringers om assets te bekijken die u monitort. Omdat alleen interacties op deze neponderdelen een alarm veroorzaken, werkt het met uitzonderlijk weinig ruis en krijgt uw team direct […]